Om al je computers in je eigen netwerk van reclame te bevrijden kun je met behulp van een DNS server op je eigen netwerk zorgen dat de reclame verzendende domeinen door je DNS server worden omgeleid naar een eigen websver (of naar localhost). Het gebruik van een eigen webserver is hierbij aan te bevelen, daar je daarmee voor iedere advertentie een grafische punt kunt terugzenden.

Een aardige omschrijving om dat te realiseren vind je bij Charlie Harvey Ik heb daar een paar aanpassingen op gedaan. Allereerst gebruik ik niet localhost om de zaken op te installeren, maar een OrangePi (kan natuurlijk elke andere PI kloon zijn). Hierop installeer ik de DNS server en Webserver zoals door Charlie Harvey omschreven.

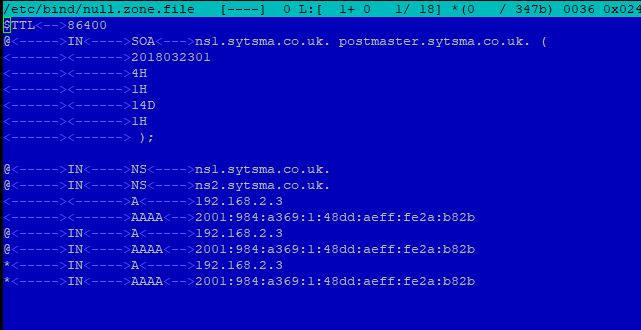

De null.zone.file heb ik wat aangepast zodat hij met het A record naar de OrangePI verwijst (tevens het adres van de websrver) en niet naar localhost, daarnaast omdat XS4ALL ook IPV6 heeft op mijn adres voeg ik daar AAAA records toe.

Voor de DNS (bind) server voor je ook niet de forwarders in, default is het een caching name server en zal zelf zijn informatie van het internet halen. Mocht je op je interne adres ook webservers oid hebben staan, maak dan ook zones voor je hosts aan, die naar het interne netwerk wijzen, dit heb je later nodig bij je VPN, maar het is wat onzinnig om eerst door je modem het internet op te gaan en dan weer naar je eigen omgeving terug te keren.

Je kunt natuurlijk even je eigen DNS server even testen (service bind restart en kijk in syslog) om vervolgens op je router de DNS servers van je ISP te vervangen door je eigen server. Na enige tijd zullen er geen advertenties (of in ieder geval veel minder) op je devices op je lokale netwerk verschijnen.

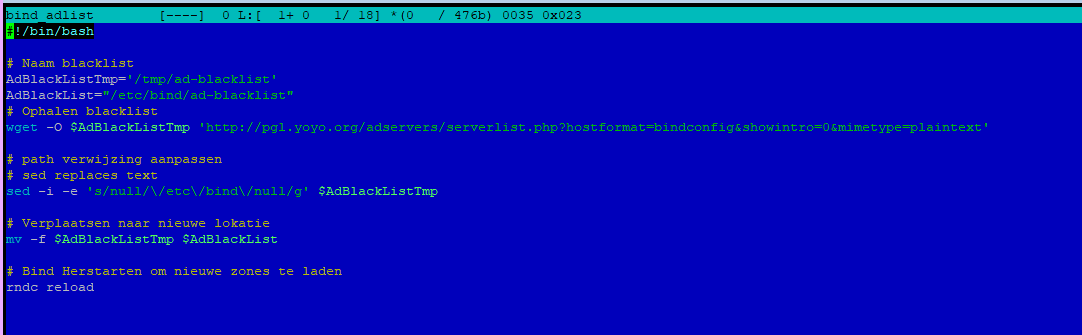

Wel is het zaak om je blacklist zoals in het artikel genoemd regelmatig te updaten. Ik heb een scriptje gemaakt in bash, dat ik in cron.daily heb geplaatst. DIt script zorgt er voor dat de blacklist wordt gedownload en aangepast voor gebruik in de PI. Je kunt dit ook als eerste starten, hiermee wordt je blacklist meteen voor je systeem klaargezet.

Hiermee is deel 1 gereed.

Deel 2, een VPN maken zodat je remote ook via je eigen netwerk werkt.

Er zijn een aantal redenen om met een VPN te werken, mijn keuze was gericht op het gebruik van “vreemde” netwerken, zoals bijvoorbeeld Wifi bij Starbucks, waar je geen encryptie van je wachtwoorden hebt. Ook is het op mijn Android toestel niet mogelijk (zonder root) om redelijk advertenties te blokkeren.

Ook als je een Linux Machine hebt staan en via SSH wilt benaderen, dan kun je zonder extra poorten open te zetten via de VPN toch bij je systemen komen. Het is dus zaak om deze VPN poort die je op je router moet openzetten goed te beveiligen. Ook moeten de certificaten die je gebruikt om in te loggen op je VPN toegang sterk zijn.

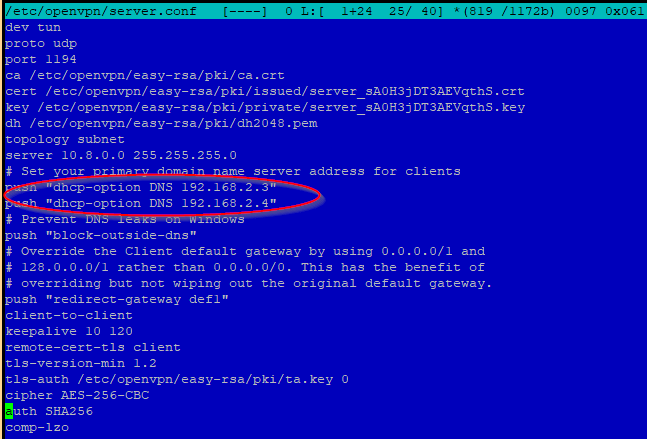

Een goede beschrijving hoe je simpel een VPN op een Raspberry installeert vind je op Raspberrytips.nl. Deze handleiding kun je in principe volgen, maar er moet een kleine aanpassing komen voor je eigen DNS server om gebruik te maken van je reclame filter. Zorg dat je bij je installatie je eigen DNS invult of pas je server.conf aan volgens dit schema:

Ik heb 2 DNS servers gemaakt en ingevuld, maar met 1 kan het natuurlijk ook. Deze regels zorgen er voor dat je remote apparaat je eigen DNS servers gebruikt.

Clients

Met pivpn maak je een configuratie bestand voor iedere client die je wilt gebruiken, dus iedere client een andere client configuratie bestand.

Je kunt deze eventueel beveiligen met een wachtwoord. Kies ook een naam die bij het apparaat past.

Voor Android kies je OpenVPN for Android, Voor Windows 10 is er ook een applicatie en met Linux kun je openvpn-network-manager en openvpn-network-manager-gnome installeren.

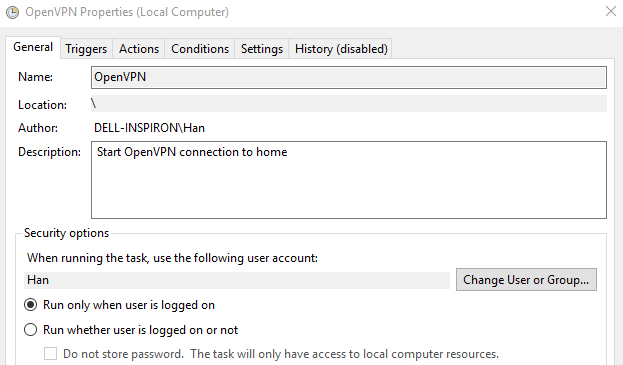

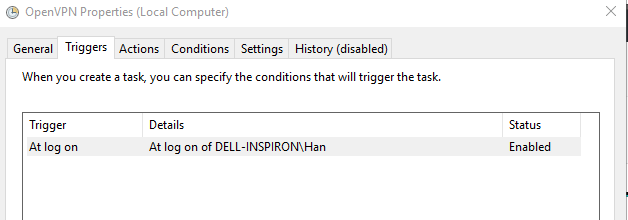

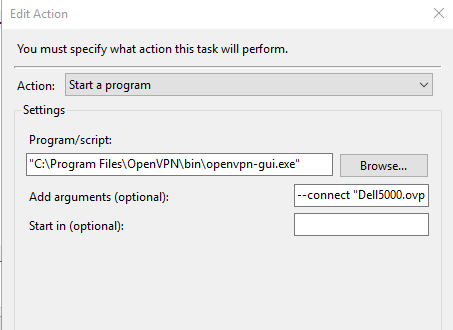

De client.ovpn bestanden kun je in al deze clients importeren en verbinding laten maken. Bij windows moet je nog een taak bij aanmelden aanmaken, zodat de verbinding automatisch gestart wordt (als je dat wilt):

Daarmee ben je klaar om je VPN verbinding met huis te testen / gebruiken.

Je kunt nu bijvoorbeeld al je WordPress (of andere sites) afsluiten voor editten vanaf alle ip adressen en alleen je lokale netwerk toelaten en de adressen van je VPN clients, die in de range 10.8.0.0/24 komen te liggen.

Ook je IOT devices (kamerthermostaat!, domotica) hoeven geen toegang vanaf internet meer te hebben, je benadert ze via de VPN. De kans dat een verre Nerd je systeem dan voor je gaat regelen wordt daarmee een stuk kleiner.

Extra Filters in je DNS

Je kunt natuurlijk ook een eigen blacklist van sites opstellen en die als extra list toevoegen aan je DNS. Deze sites kun je dan ook niet meer benaderen.